Wenn Plan B einen Plan C nötig macht

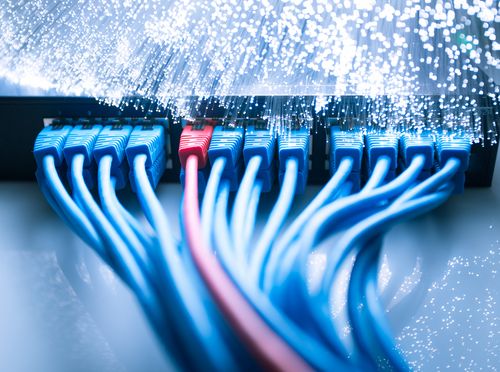

Vor ein paar Tagen starteten im Internet erste Meldungen über ein merkwürdiges Problem. Es betraf Cisco-Router und hatte eine schnell zu diagnostizierende Wirkung: Totalausfall. Die Geräte hörten einfach auf zu funktionieren.