Seit Ende 2021 stellen immer mehr Anbieter wie z.B. Google, Amazon, Apple oder PayPal die Konten ihrer Nutzer auf eine sichere Zwei-Faktor-Authentifizierung um. 2FA wird damit für weltweit rund 150 Millionen Anwender zum Standard und verringert künftig das Risiko von Phishing-Angriffen und Kontoübernahmen.

Selbst die unsicherste Variante der Zwei-Faktor-Authentifizierung verhindert eine feindliche Kontoübernahme durch automatisierte Bot-Attacken. Das belegte Google bereits 2019 mit der Studie zur „Basic Account Hygiene“. Demnach entschärft der Versand zufällig generierter SMS-Token an das Smartphone des Anwenders aber auch 96 Prozent der groß angelegten Phishing-Kampagnen und 76 Prozent der gezielten Angriffe (Spear-Phishing). Ebenso wie andere Cloud- und Online-Dienste versucht Google deshalb seit Jahren, die Zwei-Faktor-Authentifizierung zu etablieren. Bislang mangelte es aber an der Akzeptanz dieses Sicherheitsstandards, denn der Log-in per 2FA galt als umständlich und wenig nutzerfreundlich.

Noch im Jahr 2018 hatten Google-Entwickler auf der „Usenix Enigma Security“-Konferenz eine automatische 2FA-Aktivierung aus Gründen der Usability ausgeschlossen. Seitdem hat sich einiges verändert: Ein Großteil der User kennt die Multi-Faktor-Authentisierung mittlerweile vom Online-Banking am Smartphone. Und selbst die Einrichtung eines Authenticators, der zeitlich limitierte TOTP-Einmalpasswörter für den 2FA-Log-in generiert, ist dank der Schlüsselübergabe per QR-Code ein Kinderspiel. Ende 2021 aktivierte Google deshalb automatisch die Zwei-Faktor-Authentifizierung per Push-Benachrichtigung, um 150 Millionen Google-Konten und zwei Millionen YouTube-Creator-Accounts sicherer zu machen. Das Konzept der automatischen 2FA-Aktivierung geht auf. Anlässlich des „Safer Internet Day“ gab Google im Februar 2022 bekannt, dass es bei den 150 Millionen Accounts einen Rückgang von 50 Prozent an kompromittierten Konten gab.

Was Unternehmen für ihre eigene 2FA-Strategie lernen können

Google hat die Zeichen der Zeit erkannt: Sicherheit kennt keine Kompromisse – auch nicht zugunsten einer vermeintlich besseren Usabilty. 2FA ist kein generelles Ärgernis, das der Belegschaft nur die Arbeit erschwert. Die Zwei-Faktor-Authentifizierung ergibt Sinn und schützt Benutzerkonten wirksam gegen Identitätsdiebstahl. Sie ermöglicht die vertrauensvolle Zusammenarbeit im Büro, per VPN im Homeoffice, vor Ort beim Kunden sowie in Cloud- und SaaS-Anwendungen wie Microsoft 365. Die starke Authentifizierung über einen zweiten Faktor sichert nicht nur die Vertraulichkeit und Integrität sensibler oder personenbezogener Daten, sondern auch den unternehmensweiten Zugriff auf sicherheitskritische Anwendungen.

Was Unternehmen von Google allerdings auch lernen sollten: Mitarbeiter durch entsprechende Informationen und Schulungen auf Änderungen vorzubereiten, und zwar besser als Google. Der Cloud-Gigant informierte die Account-Inhaber lediglich darüber, dass er ihre Konten auf 2FA umstellt. Welches 2FA-Verfahren er aktiviert und welche Konsequenzen sich daraus ergeben, blieb offen. Wenn Google-Kunden keinen Zugriff mehr haben, da sie aufgrund verlorener oder defekter Smartphones die für den Log-in benötigten Push-Benachrichtigungen nicht mehr erhalten, stehen sie so eventuell vor einem Problem. Konten müssen dann über E-Mail-Adressen und mögliche Sicherheitsabfragen reaktiviert werden. Eine klare Informationspolitik kann hier vorbeugen.

Was bei der Umstellung auf die Zwei-Faktor-Authentifizierung zu beachten ist

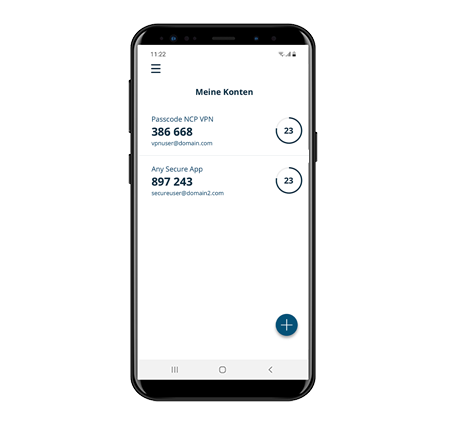

Wichtig ist bei jeder Umstellung auf eine Zwei-Faktor-Authentifizierung, dass die Anwender sämtliche Kennwörter und Schlüssel des doppelt geschützten Log-ins sichern. Firmen und Mitarbeiter, die den Google Workspace oder andere Google-Dienste nutzen, sollten die 2FA-Einstellungen ihrer Accounts deshalb dringend prüfen. Sinn ergibt zudem eine Umstellung von Push-Benachrichtigungen auf das geräteunabhängige 2FA-Verfahren der Time-based One-time Passwords (TOTP). Das ist sicherer und kommt auch bei der Absicherung von VPN-Verbindungen zum Einsatz. Als zweiten Faktor nutzt dieses Verfahren zeitlich limitierte Einmalpasswörter, die ein „Authenticator“ anhand eines geheimen Schlüssels und der aktuellen Uhrzeit generiert. Derartige Lösungen gibt es als internetunabhängige Hardware oder als Software. Am PC lässt sich beispielsweise ein Passwort-Manager wie KeePassXC nutzen, am Smartphone die NCP Authenticator App.

Die Umstellung der „Bestätigung in zwei Schritten“ über die Sicherheitseinstellungen des Google-Kontos ist ein Kinderspiel. Zur Aktivierung der Zwei-Faktor-Authentifizierung über eine Authenticator-App stellt Google seinen Kunden einen QR-Code zur Verfügung. Dieser QR-Code enthält den geheimen, Base32-codierten Schlüssel zur Berechnung der Einmalpasswörter. Die Kontoeinrichtung in der NCP Authenticator App erfolgt dann durch das Einscannen des QR-Codes mit der Smartphone-Kamera.

Welche Daten des 2FA-Log-ins jeder Nutzer sichern sollte

Ist die Zwei-Faktor-Authentisierung über TOTP-Einmalpasswörter aktiviert, benötigt der User neben seinem Benutzernamen und Passwort zusätzlich einen über die NCP Authenticator App generierten sechs- oder achtstelligen Code für den Log-in. Zum Schutz vor Missbrauch wird der Zugriff auf die NCP Authenticator App am besten durch eine gesonderte Benutzer-Authentisierung gesichert. Ist diese Authentisierung in der App aktiviert, erhält der Anwender erst nach einer Gesichts- oder Fingerabdruckerkennung Zugriff.

Vorsorge für den Notfall: Ein Passwort-Manager wie KeePassXC sichert alle Schlüssel und Kennwörter für Benutzerkonten mit 2FA.

Doch was passiert, wenn das Smartphone defekt ist oder verloren geht? Dann hat der Besitzer zunächst keinen Zugriff mehr auf die NCP Authenticator App und kann auch keine TOTP-Einmalpasswörter für den Log-in generieren. Für diesen Fall empfiehlt es sich, die wichtigsten Daten des 2FA-Log-ins in einem Passwort-Manager wie KeePassXC oder entsprechenden Online-Diensten abzulegen. Folgende Schlüssel und Kennwörter sollte eine derartige Datensicherung für alle per 2FA gesicherten Benutzerkonten umfassen:

- Benutzername und Passwort: Die klassischen Zugangsdaten bilden den ersten Faktor der Authentisierung und lassen sich über einen Passwort-Manager verwalten. Tools wie KeePassXC bieten zudem Optionen zur Verwaltung der TOTP-Schlüssel.

- TOTP-Schlüssel: Diesen Base32-codierten Geheimschlüssel benötigt der Authenticator zum Erzeugen der TOTP-Einmalpasswörter, dem zweiten Faktor der Authentisierung. Online-Dienste und VPN-Gateways stellen diese Schlüssel meist über QR-Codes bereit. Sinnvoller ist es allerdings, die Base32-codierte Zeichenfolge in einem Passwort-Manager zu sichern.

- Back-up-Codes: Für den Fall, dass man nicht mehr in der Lage ist, sich per 2FA einzuloggen, stellen viele Online-Dienste eine gewisse Anzahl von Wiederherstellungscodes bereit. Diese Einmalpasswörter, über die sich 2FA vorübergehend deaktivieren lässt, legt man im Passwort-Manager KeePassXC am besten als zusätzliche Eigenschaft oder geschütztes Feld ab.

Liegt der TOTP-Schlüssel eines 2FA-Log-ins nicht als Base32-codierte Zeichenfolge vor, lässt sich dieser auch aus dem entsprechenden QR-Code auslesen. Ein QR-Scanner liefert in diesem Fall den otpauth-URI. Der TOTP-Schlüssel ist darin als Parameter „secret“ enthalten. Alternativ oder zusätzlich lassen sich in KeePassXC auch Bilder der QR-Codes als Anhang eines Konteneintrags speichern. Durch die Verwendung eines Passwortspeichers wie KeePass legt man seine „Kronjuwelen“ natürlich in dessen Hände und sollte regelmäßig überprüfen, ob das Tool als sicher gilt. Von Anwendungen unbekannter Herkunft oder aus nicht freundlich gesinnten Staaten ist auf jeden Fall abzuraten.

Jetzt den Download der NCP Authenticator App starten und weitere Details zur sicheren 2-Faktor-Authentifizierung erfahren!