Zero Trust für KMU: Wie Sie mit kleinem Budget große Wirkung erzielen

Zero Trust sichert KMU-Netze auch mit kleinem Budget. Lernen Sie konkrete Schritte für einen kostengünstigen und sicheren Einstieg kennen.

Vertrauen ist nicht gut – Kontrolle ist das einzig Wahre: Das beschreibt in ganz kurzer Form die Philosophie von Zero Trust. Zero Trust ist ein Sicherheitskonzept, bei dem niemandem implizit vertraut wird. Es handelt sich um eine Weiterentwicklung des "Assume Breach"-Ansatzes. Dies ist eine Sicherheitsstrategie, laut der ein Angriff auf eine Organisation unvermeidlich ist. Alle Sicherheitsmaßnahmen fußen auf dieser Unvermeidbarkeit. Das BSI hat sich in einem Positionspapier dem Thema Zero Trust angenommen, ein eigenes Verständnis von Zero-Trust-Prinzipien entworfen und sich mit Herausforderungen einer Umsetzung eines Zero Trust-Modells auseinandergesetzt.

Das BSI richtet sich in seiner Definition von Zero Trust nach der NIST-Definition (National Institute of Standards and Technology): Zero Trust basiert für das BSI im Wesentlichen auf dem Prinzip der minimalen Rechte für alle Nutzer, Geräte und Systeme, in der gesamten IT-Infrastruktur. Durch die Anwendung von Zero Trust-Prinzipien kann die IT-Infrastruktur besser gegen verschiedene Arten von Angriffen geschützt und die Widerstandsfähigkeit von Daten und damit verbundenen Geschäftsprozessen erhöht werden. Dies geschieht, indem das bisherige implizite Vertrauen in Entitäten im internen Netzwerk kritisch hinterfragt wird, was bisher unberücksichtigte Risiken für die IT-Infrastruktur offenlegt. Auf dieser Grundlage können entsprechende Gegenmaßnahmen abgeleitet werden, die je nach Vertrauensniveau nur die notwendigen Zugriffe erlauben. Schwachstellen und Angriffe können mithilfe dieser Prinzipien frühzeitig erkannt werden, um sie automatisch bei Zugriffsentscheidungen zu berücksichtigen und potenzielle Schäden zu begrenzen. Im Allgemeinen konzentrieren sich Zero-Trust-Mechanismen auf den Schutz der Integrität und Vertraulichkeit von Daten in den Geschäftsprozessen einer Organisation. Die BSI-Definition hat demnach drei Grundsätze:

Mit dieser Definition weicht das BSI von der NIST-Definition ab, die in ihren sieben „Key Tenets“ noch mehr fordert als die drei BSI-Prinzipien:

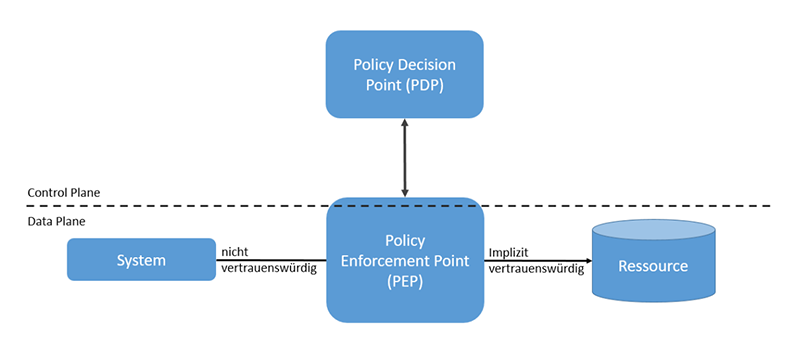

Kernstück einer Umsetzung der Zero-Trust-Prinzipien sind für NIST und BSI sogenannte "Policy Decision Points" (PDP) und "Policy Enforcement Points" (PEP). Das Ideal einer komplett vertrauensfreien Umgebung lässt sich nicht halten. Die Zero-Trust-Prinzipien, wie sie in der Definition festgelegt sind, legen keine spezifische Architektur fest, sondern dienen vielmehr als Leitprinzipien für Prozesse, Identitäten, den Systemaufbau und deren Interaktion. Diese Prinzipien können genutzt werden, um Schutzmaßnahmen für Ressourcen in der eigenen Infrastruktur abzuleiten. Im Gegensatz zum klassischen Perimeter-Modell, das ganze Netzsegmente an den internen Netzgrenzen schützt, konzentriert sich eine Zero-Trust-Architektur auf den Schutz einzelner Ressourcen wie Daten, Systeme und Anwendungen. Dies führt dazu, dass der Zugriffsschutz näher an die jeweilige Ressource rückt und Vertrauenszonen verkleinert werden. Die Zugriffsentscheidung wird durch eine oder mehrere Komponenten übernommen. Zwischen derartigen "Policy Enforcement Points" und den Ressourcen gibt es ein implizites Vertrauen: Dies ist notwendig, weil sonst kein Zugriff gewährt werden kann.

BSI Positionspapier Zero Trust, S. 11

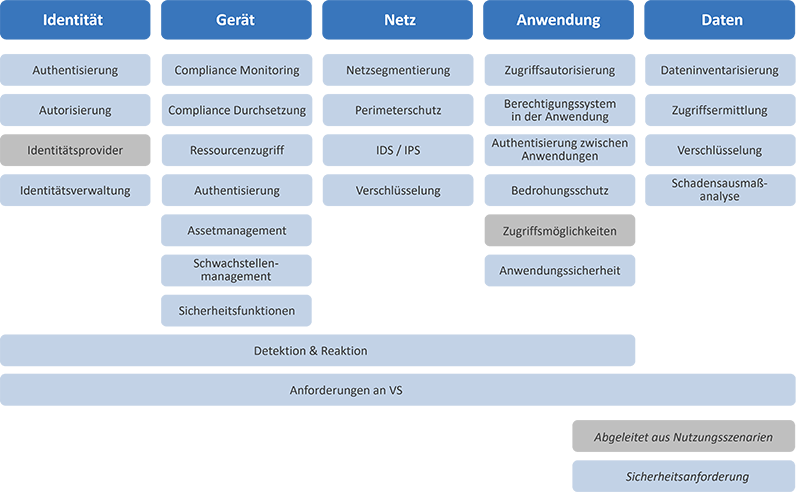

Das BSI stellt einen Ansatz zur Integration von Zero-Trust-Prinzipien in bestehende Umgebungen vor. Dieser Ansatz basiert auf dem vom BSI vorgeschlagenen Zero-Trust-Integrationsmodell, das in fünf thematische Säulen strukturiert ist. In jeder dieser Säulen werden die Zero-Trust-Prinzipien und ihre schrittweise Integration in drei Reifegraden erläutert. Dieses Modell baut teilweise auf dem "Zero Trust Maturity Model" der Cybersecurity and Infrastructure Security Agency (CISA) auf und beinhaltet die Querschnittsfunktionalitäten "Detektion" und "Anforderungen an VS".

BSI Positionspapier Zero Trust, S. 14

Jede dieser Säulen enthält Funktionen und Aspekte, die bei der Integration von Zero-Trust-Prinzipien in bestehende Umgebungen berücksichtigt werden sollten. Die Querschnittsfunktionalitäten "Detektion & Reaktion" sind in den Säulen "Identität", "Gerät", "Netz" und "Anwendung" vorhanden, während die Funktion "Anforderungen an VS" in jeder der fünf Säulen präsent ist.

Für jede der fünf Säulen werden drei aufeinander aufbauende Reifegrade der Zero-Trust-Integration betrachtet, die den Umsetzungsgrad von Zero-Trust-Prinzipien in bestehenden Umgebungen spezifizieren. Diese Reifegrade werden wie folgt definiert:

Jede Säule kann unabhängig von den anderen weiterentwickelt werden, wodurch eine schrittweise Integration von Zero Trust-Prinzipien in bestehende Umgebungen ermöglicht wird. Ressourcen, sowohl personell als auch finanziell, können bedarfsgerecht auf die jeweiligen Umsetzungen in kleinen Schritten geplant werden. Bei identifizierten Überschneidungen oder Abhängigkeiten zwischen den Säulen muss auf Kompatibilität geachtet werden. Die Entscheidung, inwieweit ZeroTrust-Prinzipien umgesetzt werden sollen, sollte in einer anschließenden Bewertung für eine spezifische Architektur getroffen werden.

Das BSI bewertet die Zero-Trust-Prinzipien als eine effektive Methode, um die Anwendungszugriffe robuster gegen verschiedene Arten von Angriffen zu gestalten. Die Umsetzung dieser Prinzipien kann das Ausmaß potenzieller Cyber-Attacken erheblich reduzieren. Sie führt zu einer kritischen Überprüfung des bisherigen impliziten Vertrauens in Entitäten innerhalb des internen Netzwerks und macht bisher nicht berücksichtigte Risiken transparent. Dadurch können geeignete Gegenmaßnahmen abgeleitet werden, die nur die notwendigen Zugriffe gewähren. Die Hauptziele des Schutzes in einem Zero-Trust-Ansatz sind dem BSI zufolge Integrität und Vertraulichkeit, nicht jedoch die Verfügbarkeit von Ressourcen. Grundsätzlich wird Zero Trust als ganzheitlicher Ansatz gesehen, in dem bewährte Sicherheitsmaßnahmen und Best-Practices zu einem holistischen Ansatz vereint werden.

Im Positionspapier betont das BSI neben dem Integrationsmodell und den Reifegraden einer Zero Trust-Umsetzung auch die Notwendigkeit einer guten Vorbereitung, um ein Zero Trust-Modell in einer Organisation zu implementieren. Nach dem BSI sind insbesondere folgende Schritte entscheidend:

Für das BSI ist entscheidend, dem teils medial hervorgerufenen Eindruck zu begegnen, es bestehe für alle Organisationen nun akuter Handlungsdruck. Die Einführung von Zero Trust sollte laut BSI aber nur mit ausreichender Vorbereitung und gut strukturiert erfolgen.

Das BSI plant, eine Marktanalyse durchzuführen, um Zero-Trust-Funktionen in Produkten zu untersuchen. Gleichzeitig wird das BSI die IT-Grundschutz-Anforderungen weiterentwickeln, wobei auch Zero-Trust-Prinzipien berücksichtigt werden. Ein weiterer Schritt wird die Entwicklung von Umsetzungsansätzen für spezifische Einsatzumgebungen und Randbedingungen sein. Die Marktanalyse soll Angaben des BSI zufolge allerdings erst frühstens 2025 erfolgen.

Unabhängig von weiteren Details können Organisationen bereits jetzt Zero Trust in ihre Risikoanalysen einbeziehen, insbesondere vor dem Hintergrund der steigenden Bedrohungen. Für NCP ist klar: Zero Trust ist die Zukunft von Cybersicherheit – und wir nehmen gerne den richtigen Platz in Ihrem Zero-Trust-Konzept ein.