Zero Trust für KMU: Wie Sie mit kleinem Budget große Wirkung erzielen

Zero Trust sichert KMU-Netze auch mit kleinem Budget. Lernen Sie konkrete Schritte für einen kostengünstigen und sicheren Einstieg kennen.

Im Wilden Westen des frühen Internets gab es praktisch keinen Schutz für die Kommunikation über öffentliche Netze. Vor 30 Jahren änderte sich das langsam. Forscher entwickelten neue Protokolle, die heute die Grundlage für sichere und moderne VPN-Lösungen bilden.

Virtuelle Private Netzwerke (VPN) sind aus der Remote-Kommunikation in Unternehmen nicht mehr wegzudenken. Doch kaum jemand kennt ihre Geschichte. So reichen die Ursprünge der heutigen VPNs bis ins Jahr 1993 zurück, also rund 30 Jahre. Damals stellten die Forscher John Ioannidis von der Columbia University und Matt Blaze von AT&T Bell Labs das Swipe-Protokoll vor.

In ihrem am 3. Dezember 1993 veröffentlichten Entwurf (Draft) wagten die beiden Wissenschaftler den großen Wurf: Sie wollten nicht nur für Vertraulichkeit, Integrität und Authentifizierung des Netzverkehrs sorgen, sondern auch für eine Ende-zu-Ende-Sicherheit. Bis dahin hatten sich nur wenige Gedanken darüber gemacht, wie man unverschlüsselte Datenpakete im Internet absichern könnte. Das sollte sich nun ändern, auch wenn Swipe nie über das Versuchsstadium hinauskam.

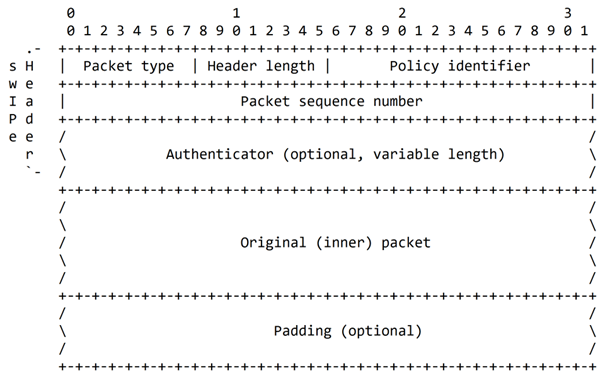

Das experimentelle Swipe-Protokoll sah bereits einen optionalen Authenticator vor. Es erreichte allerdings nie den Status der Marktreife.

Erfolgreicher war Wei Xu von der Sicherheitsfirma Trusted Information Systems, die später von Network Associates und dann von McAfee übernommen wurde. Er wollte die Übertragung verschlüsselter Daten über die damals üblichen T1-Leitungen beschleunigen. Diese unterstützten bis zu 24 Kanäle für Sprache oder Daten und erreichten in der Spitze eine Geschwindigkeit von bis zu 1.540 MBit/s. Das Problem war jedoch, dass die Verschlüsselungsalgorithmen DES und Triple DES auf der damaligen Hardware zu langsam waren, um diese Leitungen voll auszulasten. Wei Xu entwickelte deshalb einen neuen Treiber, der in ein kommerziell erhältliches Produkt einfloss, die legendäre Gauntlet Firewall. Ende 1994 wurden damit erstmals Fernverbindungen zwischen mehreren Standorten an der Ost- und Westküste der USA gesichert.

Auch das Naval Research Laboratory beteiligte sich an der Forschung zur Absicherung von IP-Paketen. Dazu hatten sich die Wissenschaftler finanzielle Unterstützung bei der renommierten Defense Advanced Research Projects Agency (DARPA) geholt. Die finanziell gut ausgestattete US-Behörde, die dem amerikanischen Verteidigungsministerium untersteht, war unter anderem an der ARPANET-Entwicklung beteiligt, dem Vorgänger des Internets.

1995 begann die neu gegründete IPsec Working Group der Internet Engineering Task Force (IETF) mit der Arbeit an einer Reihe von frei verfügbaren Protokollen, die unter dem Namen IPsec zusammengefasst wurden. Daran beteiligte sich auch die National Security Agency (NSA) mit ihrem Projekt SDNS (Secure Data Network System). Dieses Team entwickelte beispielsweise das Security Protocol Layer 3 (SP3), auf dem das Network Layer Security Protocol (NLSP) aufsetzt. Ergänzend entstand das Key Management Protocol (KMP), das sich um die Verwaltung der Keys kümmert.

1996 entwickelte dann unter anderem der Microsoft-Mitarbeiter Gurdeep Singh Pall die erste Version des Point-to-Point Tunneling Protocol (PPTP). Das amerikanische PC Magazine kürte es noch im selben Jahr zur „Innovation of the Year“. PPTP gilt als besonders wichtiger Meilenstein bei der Entwicklung moderner VPN-Produkte. Die Einführung kam genau zum richtigen Zeitpunkt. In den 90er-Jahren des letzten Jahrhunderts nahm die Nutzung des Internets erstmals stark zu, nachdem es im Jahrzehnt zuvor vom US-Militär für die allgemeine Nutzung freigegeben worden war.

PPTP machte es erstmals möglich, einen verschlüsselten Tunnel über öffentliche Netze wie das Internet zu errichten. Mehr als die Adresse des Ziels und die Zugangsdaten waren damit nicht mehr nötig, um eine sichere Verbindung aufzubauen. Dieses grundlegende System kommt auch heute noch zum Einsatz – allerdings meist um zusätzliche Authentifizierungsverfahren erweitert. Nur PPTP selbst ist nicht mehr so häufig anzutreffen, nachdem Edward Snowden enthüllt hatte, dass die NSA Mittel und Wege kennt, mit PPTP-Verbindungen zu entschlüsseln.

Anders sieht es bei IPsec aus, auch wenn nicht mehr IKEv1, sondern der Nachfolger IKEv2 zum Einsatz kommt. Die erste Version des Internet-Key-Exchange-Protokolls (IKEv1) wurde 1998 vorgestellt. Sieben Jahre später folgte die Veröffentlichung von IKEv2, das nicht nur über neue Funktionen wie MOBIKE (IKEv2 Mobility and Multihoming Protocol) verfügte, sondern auch viele Schwachstellen des Vorgängers beseitigte.

Zuvor wurde jedoch L2TP, das Layer 2 Tunneling Protocol, veröffentlicht. Es basiert eigentlich auf zwei Protokollen, L2F (Layer 2 Forwarding) von Cisco Systems und PPTP, bietet aber selbst keine Verschlüsselung. L2TP wird daher meist in Kombination mit IPsec eingesetzt.

Im Jahr 2001 stellte dann James Yonan mit OpenVPN das erste frei verfügbare VPN-Protokoll vor. OpenVPN ermöglicht es den Teilnehmern, sich gegenseitig mit gemeinsam genutzten Schlüsseln, Zertifikaten oder einer Kombination aus Benutzername und Passwort zu authentifizieren. Auch Wireguard rückt in letzter Zeit immer stärker in den Fokus. Das Protokoll ist jedoch noch relativ jung. Es bietet sich aufgrund der Performanceoptimierung für den Einsatz auf Hardware mit schwächerer Rechenleistung an. Für den Einsatz im Unternehmen bietet es zumeist zu wenige Konfigurationsoptionen.

Anders verhält es sich bei IPsec: Alle derzeit am Markt angebotenen VPN-Lösungen unterstützen IPsec in der einen oder anderen Form. Für den Kunden spielt es jedoch eine wichtige Rolle, welche IPsec-Protokolle der jeweilige Hersteller in seinen Lösungen unterstützt. Hier treten immer wieder proprietäre Erweiterungen auf, diese führen jedoch meist in eine Sackgasse. NCP hat darum bereits im Jahr 2002 einen IPsec-Protokoll-Stack entwickelt, der sich hundertprozentig an den Vorgaben der IETF orientiert und alle IPsec-Standards exakt so unterstützt, wie sie in den RFCs definiert sind.

Darüber hinaus hat NCP eine eigene VPN Path Finder Technology entwickelt, die sichere VPN-Verbindungen durch Firewalls bzw. Proxies ermöglicht, die IPsec eigentlich blockieren. Dies ist zum Beispiel in vielen Hotels der Fall. Außerdem hat NCP die Authentisierung verschärft, da Remote-Zugriffe, die nur durch Benutzername und Passwort geschützt sind, als nicht mehr zeitgemäß gelten. Sie lassen sich viel zu leicht ausspionieren. NCP hat deshalb seine VPN-Angebote um eine Advanced Authentication erweitert. Sie basiert auf einer TOTP-Authentisierung (Time-based One-time Password), elliptischen Kurven (ECC) und digitalen Zertifikaten in einer PKI-Umgebung (Public Key Infrastructure) sowie auf biometrischen Lösungen. Das gesamte VPN-Portfolio des Anbieters lässt sich zudem in Cloud-VPNs einbinden.