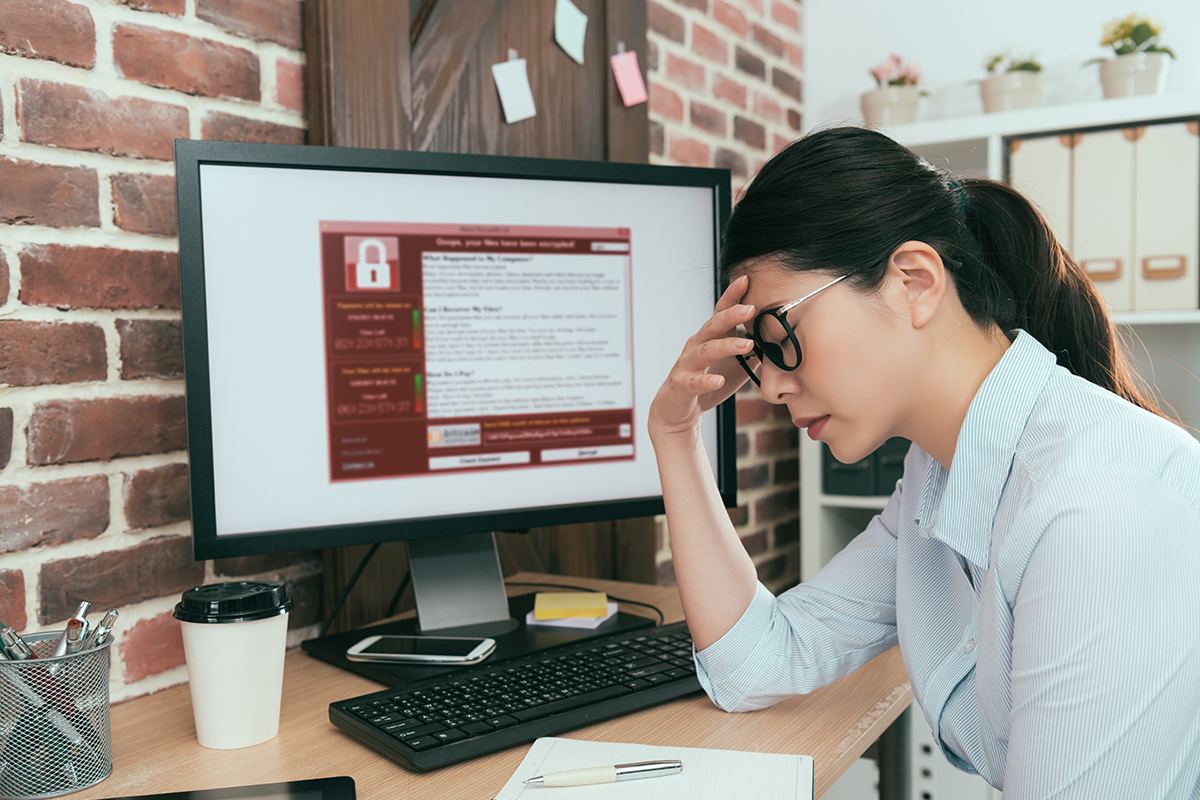

Ransomware-Attacken sind besonders grausam: Die Kriminellen verschlüsseln Daten und fordern Lösegeld – sonst löschen sie diese, um Betriebe lahmzulegen oder stellen die Daten öffentlich. Bei wichtigen Geschäftsdaten und sensiblen, personenbezogenen Informationen ist das ein Horrorszenario und Desaster für jedes Unternehmen. Ohne Daten können ganze Produktionslinien stillstehen. Das Allianz Risk Barometer 2022 hat Ransomware sogar als eines der größten Geschäftsrisiken weltweit identifiziert. Im Grunde ist das kein Spaß.

Aber erstens lassen sich Angriffe abwehren, durch Schulungen für die Mitarbeiter und verschlüsselten Datenverkehr – gerade bei der stark steigenden IT-Komplexität gibt es immer mehr Türen, die für Kriminelle geschlossen bleiben sollten. Angeblich blocken Schutzprogramme täglich bis zu einer Million neue Malware-Varianten.

Und wer erfolgreich angegriffen wurde, kann seinen Notfallplan starten. Einen solchen sollte jedes Unternehmen haben, und gleichzeitig in die Verhandlungen mit den Kriminellen starten. Es kam auch schon vor, dass sich Kriminelle selbst ein Bein gestellt haben. Ups – und schon steht die Polizei vor der Tür – Schadenfreude ist erlaubt!

Erpressung ohne Rotlichtviertel

Heute versteckt sich kein schmieriger Detektiv mehr im Kleiderschrank, um Fotos eines Techtelmechtels zu schießen, mit denen Verbrecher die Damen und Herren erpressen könnten. Heute schicken Cyberkriminelle meist gut gemachte E-Mails mit netten Anhängen oder greifen auf andere Weise auf Daten zu – bekannterweise das Öl der heutigen Wirtschaft. Wenn die Verbrecher Zugriff auf die Daten bekommen, verschlüsseln sie diese und der Eigentümer wird erpresst – aber ganz klassisch müssen die Angreifer schon etwas Intelligenz mitbringen, um letztlich Geld auf das eigene Konto zu bekommen. Das ist nicht immer der Fall. Gut so!

Vorsicht bei der Namensgebung

Das FBI hat mittlerweile gute Profiler, wie auch unser BKA. Wenn eine Malware beispielsweise eine Datei mit dem Namen „penis32.exe“ erstellt, lässt sich das Alter des Täters eingrenzen. Aber über diesen Hinweis eine Person zu finden, ist schwer. Doch manche Täter legen dazu deutlichere Spuren: Die genannte Malware kontaktierte eine Website, die der Teen unter seinem echten Namen registriert hatte und die auch gleich seine Adresse enthielt. Man musste ihn nur abholen. Sollte das der Polizei noch nicht reichen: Seine IP-Adresse ließ sich leicht zum Breitbandkonto seines Vaters zurückverfolgen. Für den Jugendlichen hieß das ein paar Jahre Gefängnis und gemeinnützige Arbeit.

Doch nicht nur der Verbrechernachwuchs legt überdeutliche Fährten: Auch den italienischen Programmierern kommerzieller Spyware ist das schon passiert. Solche Software wird anonym eingesetzt, allein schon, um diplomatische Verwicklungen zu vermeiden. Doch unabhängige Analysten entdeckten bei „Android.Mobilespy“ die URL des Unternehmens im Code. Dumm gelaufen!

Das Schaf im Wolfspelz

Ein paar Kleinkriminelle wollten gefährlicher erscheinen, als es ihre technischen Fähigkeiten erlaubten und nannten ihre Erpressungsversuche „Hitler Ransonware“ – mit echtem Tippfehler im Namen und umso lächerlicher, als ihre Lösegeldforderungen die unglaubliche Höhe von 25 Euro betrugen. Noch dazu verschlüsselte die Malware schlicht nichts, sondern löschte alle Daten nach einer Stunde … man kann sich nur an den Kopf fassen, bei so viel Einfalt. Wer zahlt schon für die Entschlüsselung von Daten, die gelöscht wurden und die sich meist leicht wiederherstellen lassen oder von denen eine Sicherungskopie existiert?

Ähnlich lief es für eine andere Gruppe: Um das Opfer einzuschüchtern und die Lösegeldforderung in die Höhe zu treiben, veröffentlichten die Hacker einen Teil der erbeuteten Daten – die aber zu einer ganz anderen Firma gehörten. Kann man solche Chaoten noch erst nehmen? Die betroffene Firma musste das eventuell … hier liegt die Geschichte aber im Nebel, wie die meisten Fälle von Cybercrime.

Die Tatwaffe vergessen – kriminelle Geschäftsmodelle sind kurzfristig

Die Malware CryptoDefense ist sehr professionell und bietet eine starke Verschlüsselung. Ohne den Entschlüsselungscode waren die Daten unzugänglich und über Bitcoins blieben auch die Lösegeldzahlungen weitgehen anonym. Angeblich nahmen die Kriminellen im ersten Monat rund 34.000 US-Dollar ein. Doch dann war Schluss: Denn die verwendete Entschlüsselungsmethode hinterließ eine Kopie des Entschlüsselungscodes auf dem Computer des Opfers. Jeder, der davon wusste, konnte seine Dateien nun leicht selbst entschlüsseln. Die Täter dürften sich ziemlich geärgert haben …

Hollywoodreif in Japan

Schon blöd, wenn die Kripo vor der Tür steht und einen wegen Morddrohungen verhaftet. Gerade dann, wenn man von nichts weiß. Wenn der eigene PC über einen Remote-Control-Virus Drohungen versendet hat.

Bei einem Fall in Japan wollte der stolze Autor des Virus etwas Anerkennung und lieferte sich ein Katz-und-Maus-Spiel mit der Polizei, das durchaus in Hollywood verfilmt werden könnte. Als die Polizei dem Kriminellen nicht näherkam, wollte sie rund 27.000 US-Dollar für Hinweise zahlen, die zur Ergreifung des Täters führen. Daraufhin sendete der Autor Rätsel an die Presse – der Rätsellöser würde eine Katze finden. Sie wurde tatsächlich auf einer Insel gefunden – um den Hals eine SD-Karte mit dem Quellcode des Virus. Aber wir sind nicht in Hollywood: In der Nähe der Katze befand sich eine Überwachungskamera. Für den 30-jährigen Mann aus Tokio hieß das: Acht Jahre Haft.

Auch andere Angreifer fielen mit der Fernzugriffssoftware herein: Sie verschlüsselten das komplette System des Opfers und damit auch Ihren eigenen Zugang. Das lernen wir aber noch mal – immer den Schlüssel mitnehmen, wenn man aus dem Haus geht!

Fazit – ehrlich bleiben währt am längsten

Wer Malware verbreitet, hat meist kein schönes Leben – und immer stärkere Gegner, die sich zu schützen wissen. Denn das Bewusstsein für Cybersecurity setzt sich in Unternehmen aller Größen immer mehr durch. Auch die Verhandler in den Unternehmen werden professioneller: Beispielsweise forderte ein Unternehmen eine Hackergruppe einfach auf – veröffentlicht die verschlüsselten Daten, aber wir zahlen nicht. Das machten die Hacker: Das Unternehmen konnte sich die unsensiblen Daten einfach downloaden!

Quelle: https://medium.com/threat-intel/malware-fails-cybersecurity-d37fa1fc525